Seguridad en la nube: 5 consejos para blindarla en tu empresa

¿Sabías que el 92% de las empresas mantiene una parte de su entorno de TI alojado en la nube, según un estudio de Foundry? La

El perito informático especialista en correo electrónico (email) del Laboratorio de Informática Forense europeo está especializado, entre otras cuestiones, en la presentación judicial de mensajes de correo electrónico almacenados o eliminados en cualquier dispositivo pc, servidor, móvil, etc.

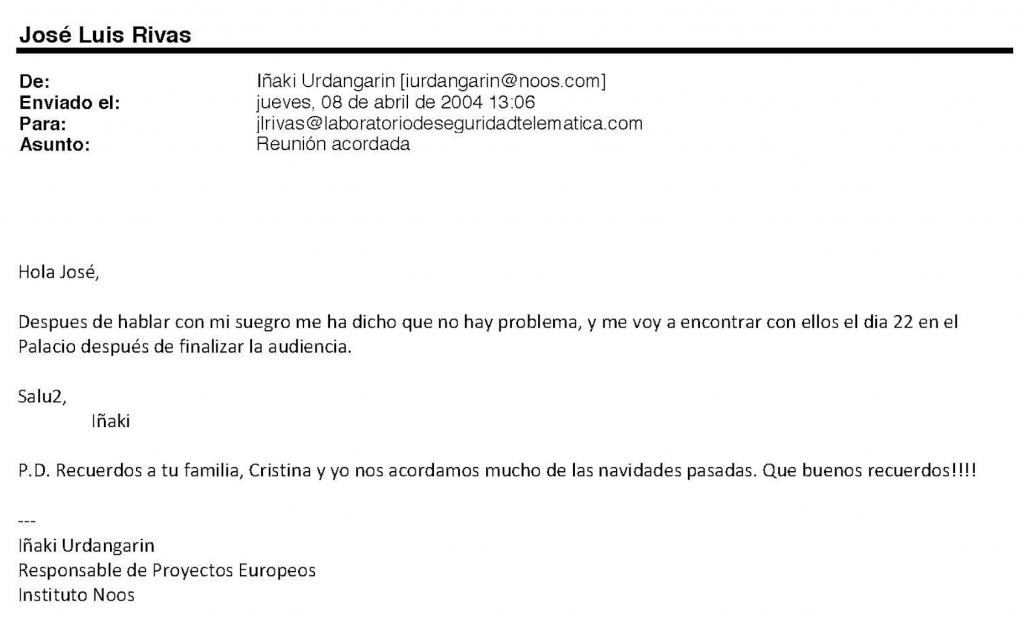

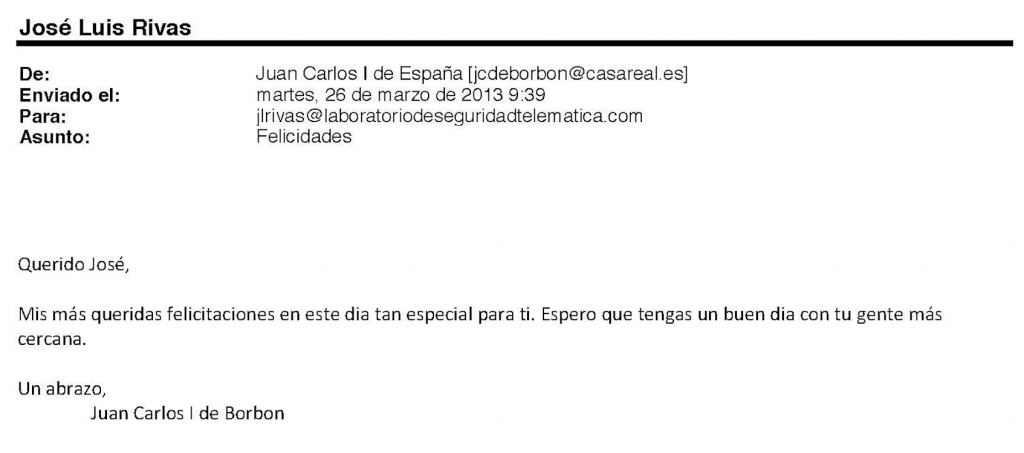

Por desgracia, los clientes creen que es suficiente con presentar las fotografías de las conversaciones, o también creen que yendo a un fedatario público para que de fe de dichos correos electrónicos es valido. Esto es erróneo porque pudieron ser manipulados dichos correos electrónicos (emails) y es obligatorio autenticarlos por un perito informático especialista en correo electrónico.

A continuación, se muestra dos ejemplos de correos electrónicos manipulados que con su simple impresión y sin analizar no se podría comprobar su veracidad.

BLOQUEADORES: Tanto para la adquisición de las evidencias electrónicas como para la investigación del caso usamos bloqueadores de escritura hardware y software para no manipular las evidencias.

CELLEBRITE: El sistema más potente en la actualidad para un perito audiovisual. Al perito audiovisual le va a permitir la extracción, decodificación, análisis y generación de informes de datos más avanzados in situ. Realiza la extracción física, lógica, del sistema de archivos y de la contraseña de todos los datos (incluso si se eliminan permitiendo la recuperación de datos forense) de la gama más amplia de dispositivos. Por tanto, podremos obtener las evidencias en cualquier escenario y ubicación posible.

ENCASE: Uno de los primeros programas y mejores en temas de informática forense y obviamente para la recuperación de datos forense. Usados por todo el mundo que se precie en tema periciales audiovisuales. Te permite analizar tanto equipos como dispositivos móviles.

CEREBRO: Utilizamos además tecnologías propietarias, nuestras y de software libre. Pero, la más importante de todas las que hay en el mercado es nuestro cerebro. Si no lo usamos correctamente, todas ellas no sirven para nada. Por tanto, es nuestra herramienta principal.

A continuación, se muestra algunos ejemplos de casos de éxito llevados por parte de nuestro Laboratorio de Informática Forense (LIFe) por parte de nuestro perito informático especialista en correo electrónico:

Una multinacional solicita a nuestro perito informático especialista en correos electrónicos la obtención de pruebas de que dichos emails no han sido manipulados..

Como resultado del estudio del perito de informática especialista en correo electrónico, se elaboró un informe pericial en el cual se que los correos electrónicos no habían sido manipulados.

Un cliente nos solicita que su asesoría/gestoría no le había enviado ni que habían recibido dicho correo electrónico de notificación de la Agencia Tributaria.

Como resultado del estudio del perito de informática especialista en correo electrónico, se elaboró un informe pericial en el cual se demostraba lo solicitado.

Un Gran Laboratorio Forense Informático en el que Puede Confiar

¿Sabías que el 92% de las empresas mantiene una parte de su entorno de TI alojado en la nube, según un estudio de Foundry? La

La emisión de facturas falsas por email y otros canales es uno de los delitos informáticos más extendidos de internet. La intercepción de datos críticos

Con 56 millones de líneas de telefonía móvil (CNMC, 2022), España es uno de los países líderes en conectividad. Las nuevas generaciones dependen de estos

En breve recibirá un llamada de un especialista.